Firewall

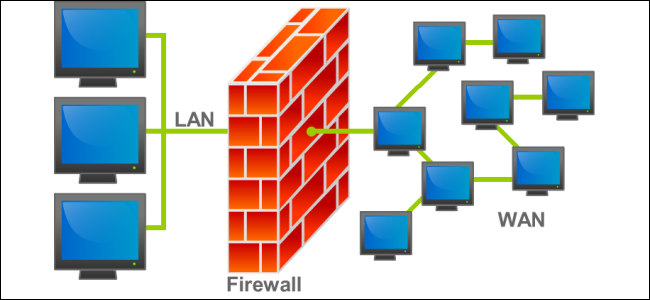

Un Firewall innanzitutto è un Router che viene interposto tra due o più reti, tipicamente tra una LAN privata e Internet, con il compito di analizzare il traffico in ingresso e in uscita, applicando delle regole per decidere che cosa vada bloccato, che cosa possa passare o che cosa vada reindirizzato. A seconda delle esigenze e dei costi vi sono diversi tipi di firewall:

- firewall hardware o appliance o black box; è una macchina realizzata con hardware e software appositamente progettati per svolgere la funzione di firewall; ne sono esempi Cisco PIX e Cisco ASA, ZyXEL ZyWALL, ecc.;

- firewall basato su server (server based), realizzato tramite un computer dotato di almeno due schede di rete, su cui si installa una versione di un sistema operativo di rete, per esempio un’apposita distribuzione LINUX (come smoothwall, www.smoothwall.org), e delle applicazioni che implementano le funzioni di un firewall; è più debole del precedente, perché risente delle eventuali vulnerabilità del sistema operativo su cui si basa

- firewall integrato nel sistema operativo di un router;

- firewall personale (personal firewall), realizzato tramite un pacchetto software installato a protezione di un singolo computer, esterno o integrato nel sistema operativo del PC (come quello di Windows, o ZoneAlarm di CheckPoint). Anche in questo caso il firewall può essere visto come router in quanto si mette da tramite fra la rete interna al PC e la rete esterna.

In generale un firewall può analizzare il traffico su tutti i livelli OSI per svolgere funzioni quali:

- filtraggio di pacchetti e frame, impedendo o consentendo l’accesso sulla base degli indirizzi IP o MAC sorgente e/o destinazione in essi contenuti; Figura 54.26 Esempio di incapsulamento GRE.

- filtraggio dei contenuti (content filtering), che consente o nega l’accesso a determinate applicazioni o porte TCP/ UDP o siti WEB, anche sulla base di singole parole contenute negli indirizzi dei siti;

- Stateful Packet Inspection (SPI), analisi dei pacchetti in transito per verificare se essi costituiscono delle richieste di servizio legittime o delle risposte a richieste legittime; per esempio normalmente un firewall blocca tutte le richieste di servizio che hanno origine all’esterno (da Internet) della rete da proteggere, mentre fa passare le risposte a richieste di servizio che hanno origine all’interno della rete;

- DHCP, NAT, e routing;

- funzioni avanzate quali: concentratore VPN, rilevamento e prevenzione dei tentativi di intrusione (IDS, Intrusion Detection System e/o IPS, Intrusion Prevention System), Application Patrol (per tenere sotto controllo le applicazioni di Instant Messaging e Peer to Peer), protezione delle comunicazioni VoIP (Voice over IP), antivirus, antispam, antibotnet, antirootkit, antimalware, ...

Un firewall può avere fino a quattro tipi di porte:

- LAN, a cui si collegano normalmente gli switch della rete interna da proteggere;

- WAN, a cui si collega l’apparato (tipicamente un router) tramite cui si accede a Internet;

- DMZ, a cui si collegano i server accessibili sia da Internet sia dalla rete interna;

- WLAN, a cui si collega un Access Point Wi-Fi; l’Access Point può anche essere integrato nel firewall.

Nel firewall vige la regola: Tutto ciò che non è espressamente permesso è vietato. Il firewall blocca tutto il traffico e ogni servizio deve essere abilitato, permette una maggiore sicurezza, ma è difficile da gestire (bisogna abilitare servizio per servizio).

La regola opposta: Tutto ciò che non è espressamente vietato è permesso riduce la sicurezza in quanto è impossibile sapere sempre tutti i servizi da vietare ma è più facile da gestire.

Il firewall controlla tutto (e solo) il traffico che lo attraverso, se le intrusioni sono interne alla rete il Firewall non ci può far niente.

Inoltre il firewall è una macchina:

- come tale, potrebbe essere violata

- deve essere la macchina meglio protetta e configurata della rete

- sulla stessa macchina non dovrebbero essere aggiunte altre funzioni, in quanto dobbiamo garantire ottime prestazioni e lasciare poco codice a disposizione di aggressori

L'utilizzo di più router in cascata aumenta la sicurezza soprattutto se di tipo diverso. Inoltre spesso un router è preceduto da un firewall per eliminare il traffico pesante (attacchi DoS).

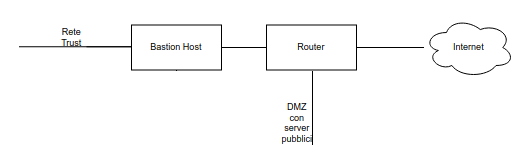

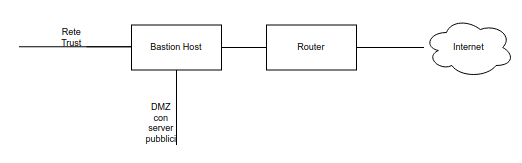

BASTION HOST

Un bastion host è un sistema esposto agli attacchi e quindi più curato dal punto di vista della sicurezza.

Dual homed bastion host. è un dispositivo con due schede di rete che si interpone tra due reti (internet e trust)

DMZ

La DMZ (DeMilitarized Zone, zona demilitarizzata) è un segmento di rete in cui si collocano esclusivamente i server direttamente accessibili sia dall’interno, sia dall’esterno (server WEB, FTP, di posta ecc.), pubblici (Internet) e per le Extranet. Il firewall fa passare le richieste di servizio originate dall’esterno e dirette ai server della DMZ, mentre blocca le eventuali richieste di servizio originate dall’esterno e dirette ai server interni della LAN. Una DMZ può essere realizzata con un singolo firewall in cui una o più porte sono configurate come porte DMZ oppure con due firewall, uno interno e uno esterno. Le DMZ sono intrinsecamente insicure e devono avere elevati standard si sicurezza.

La DMZ può essere collegata al router direttamente, permettendo una separazione del traffico.

Oppure, può essere connessa al Bastion Host, che funge da secondo firewall. In questo caso il router ha filtri poco selettivi ma elimina il grosso del traffico pericoloso (attacchi DoS), mentre il firewall elimina gli attacchi minori, ma più pericolosi.

Il DBMS non va messo nella DMZ in quanto contiene dati sensibili e troppo importanti da collocare nella DMZ. Per questo si utilizzano archietteture Tree-tier.