WLAN

Wireless LAN (WLAN) o Radio LAN (RLAN) o Wireless Access System (WAS): tecnologie per l’accesso e/o l’interconnessione via radio (senza fili) di stazioni (host), PC ecc., e apparati di rete. Di solito una WLAN viene integrata in una LAN cablata e consente di accedere alla LAN stessa, e quindi a tutti i servizi che essa può offrire, quali accesso a Internet ad alta velocità, condivisione di hardware e software, ecc. Come indicato in tab. 52.14, esistono due famiglie di standard relative alle WLAN: IEEE 802.11, ETSI HIPERLAN

Gli standard IEEE 802.11 definiscono le specifiche relative ai protocolli dello strato 2 OSI (MAC) e allo strato fisico che consentono di interconnettere via radio stazioni fisse (PC da tavolo, webcam, ecc.) e/o mobili (PC portatili, ecc.). Si può così realizzare sia una WLAN isolata sia un accesso radio a una LAN cablata. Sono state definite due topologie di rete:

con infrastruttura (infrastucture); prevede anche un’infrastruttura di rete cablata;

ad hoc (o peer-to-peer); non prevede un’infrastruttura di rete cablata.

WLAN con infrastruttura. Insieme delle microcelle che definiscono l’area complessiva di copertura radio entro cui le stazioni, dotate di opportune schede di rete Wi-Fi, possono comunicare. Consente lo spostamento dei client, detto roaming, entro l’area di copertura complessiva del sistema senza perdere la connessione e la loro integrazione con una LAN cablata. Si definiscono stazioni portatili (portable client) le stazioni che possono essere spostate da un luogo all’altro ma non vengono utilizzate in movimento, come i PC portatili, mentre si definiscono stazioni mobili (mobile client) le stazioni che possono accedere alla rete mentre sono in movimento, come i telefoni IP con accesso radio di tipo Wi-Fi (VoWi-Fi, Voice over Wi-Fi).

Access Point (AP). Apparato di rete tramite cui i client (le stazioni) accedono alla rete in modo wireless (via radio). Un AP (punto di accesso) controlla il traffico entro una microcella, ha funzioni legate alla sicurezza degli accessi (autenticazione, cifratura), interconnette la WLAN a una LAN cablata.

Basic Service Area (BSA). Area di copertura radio assicurata da un AP; corrisponde a una microcella.

Basic Service Set (BSS). Insieme delle stazioni (client) che possono comunicare entro una BSA (o microcella) controllata da un Access Point.

Distribution System (DS). LAN cablata tramite cui si distribuisce il traffico tra più Access Point interconnessi, nonché si consente l’accesso da parte delle stazioni wireless a risorse e stazioni cablate (accesso a Internet, server, stampanti, ecc.).

Extended Service Area (ESA). Area di copertura radio di una WLAN che comprende più BSA e quindi più AP (insieme di tutte le microcelle).

Extended Service Set (ESS). Insieme di tutte le stazioni wireless che fanno capo a una ESA e che quindi possono comunicare tra loro e con stazioni o risorse cablate.

WLAN ad hoc. Wireless LAN che non richiede un’infrastruttura di rete cablata né apparati di rete.

Indipendent Basic Service Set (IBSS). Insieme delle stazioni che possono comunicare direttamente tra loro, via radio, senza un’infrastruttura di rete

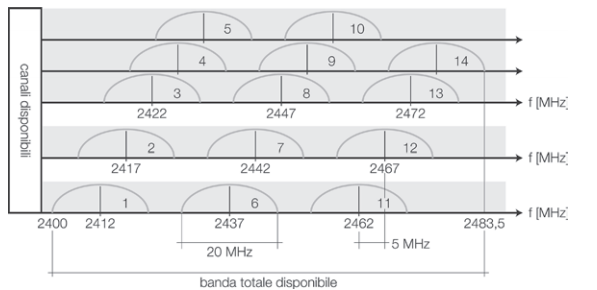

Canali Radio. Le WLAN Wi-Fi a standard IEEE 802.11b/g/n operano nella banda radio ISM (Industrial, Scientific, Medical), che va da 2400 a 2483,5 MHz, per un totale di 83,5 MHz. La banda ISM è pubblica e può essere utilizzata liberamente su un fondo privato. È invece necessario richiedere un’autorizzazione generale d’uso quando si intende effettuare un collegamento che attraversi il suolo pubblico, come nel caso dell’interconnessione delle LAN di due edifici separati da suolo pubblico (una strada, ecc.).

La banda a disposizione è suddivisa in 14 canali radio con banda 20 MHz (22 MHz per 802.11b), ma le frequenze centrali dei canali adiacenti differiscono di soli 5 MHz, per cui essi si sovrappongono parzialmente. In Europa ETSI ha stabilito che possono essere impiegati solo 13 canali. Le normative nazionali stabiliscono poi quali sono i canali che effettivamente si possono utilizzare. In Italia si possono utilizzare tutti e 13 i canali stabiliti da ETSI.

Apparati a standard 802.11n possono operare sia nella banda ISM dei 2,4 GHz sia in quella dei 5 GHz. Essi possono inoltre impiegare con canali aventi banda 40 MHz, ottenuta raggruppando due canali da 20 MHz adiacenti. Lo standard 802.11ac prevede l’impiego esclusivamente delle bande a 5 GHz con canali che possono avere banda pari a 20, 40, 80 MHz (802.11ac wave 1) e 160 MHz (802.11ac wave 2). Lo standard 802.11a è pensato per il mercato statunitense. Lo standard HIPERLAN/2 costituisce l’alternativa Europea allo standard 802.11a. È stato definito anche lo standard 802.11h come versione per il mercato Europeo dello standard 802.11a, armonizzata con lo standard HIPERLAN/2. Gli apparati conformi a questi standard operano tutti nella banda ISM dei 5 GHz e sono utilizzati per connessioni radio punto-punto a media distanza (per esempio 10 km) nonché, in configurazione punto-multipunto, come sistemi di accesso a Internet realizzati da WISP (Wireless Internet Service Provider).

Handover. è intende la procedura per la quale viene cambiato il canale (e quindi l'access point) usato dalla connessione di un terminale mobile alla rete wireless mantenendo attiva la comunicazione.

Tipi di apparati di rete Wi-Fi

I tipi di apparati di rete WiFi sono essenzialmente (fig. 52.19) Access Point (AP), repeter, bridge.

Access Point. È l’apparato che consente ai client Wi-Fi di accedere alla rete. Le principali funzioni che svolge sono le seguenti:

- presenta un’interfaccia radio tramite cui fornisce la copertura radio a una BSA (microcella); prima di poter comunicare un client Wi-Fi si deve associare al BSS gestito dall’AP;

- presenta un’interfaccia Ethernet (100/1000BASE-T) tramite cui è collegato a uno switch di una LAN Ethernet cablata per consentirne l’accesso ai client Wi-Fi;

- funge da controllore del traffico da/verso la rete; i client Wi-Fi non comunicano direttamente tra loro, ma tramite l’AP;

può svolgere funzioni legate alla sicurezza quali autenticazione degli utenti e loro associazione al BSS (cioè alle stazioni servite), cifratura dei dati trasmessi, ecc.;

può filtrare il traffico a livello MAC, per esempio consentendo l’accesso alla rete solamente a client che abbiano un determinato indirizzo MAC;

può operare con velocità trasmissive diverse a seconda delle condizioni del canale radio (attenuazione, disturbi) e della velocità dei client: fino a 11 Mbit/s se conforme allo standard 802.11b, fino a 54 Mbit/s se conforme allo standard 802.11g, con velocità che dipendono dal sistema d’antenna MIMO utilizzato se conformi agli standard 802.11n e 802.11ac; ad esempio per lo standard 802.11n con canali da 40 MHz si ha un bit rate di 150 MHz per ogni flusso spaziale MIMO, per cui si ottengono fino a 300 Mbit/s con MIMO 2x2 e fino a 450 Mbit/s con MIMO 3x3, mentre per lo standard 802.11ac con canali da 80 MHz si ha un bit rate di circa 433 MHz per ogni flusso spaziale MIMO, per cui si ottengono fino a circa 866 Mbit/s con MIMO 2x2 e fino a 1300 Mbit/s con MIMO 3x3.

Repeater. Il repeater è un apparato che consente di estendere la copertura radio anche a zone dove non giunge la cablatura della LAN che funge da sistema di distribuzione. Esso è semplicemente un AP che viene configurato per interconnettersi via radio con un altro AP, connesso alla LAN cablata.

Bridge. È un apparato che permette di interconnettere via radio LAN collocate in zone diverse. Alcuni apparati possono svolgere sia la funzione di bridge sia quella di AP per i client Wi-Fi locali. I bridge possono essere configurati in due modi:

- punto-punto, quando si interconnettono due LAN tramite due bridge;

- punto-multipunto, quando si interconnettono più LAN; è una configurazione del tipo a stella nella quale un bridge funge da root (radice) o master (centro stella) e gli altri comunicano attraverso esso; si può così realizzare un sistema di distribuzione wireless (WDS, Wireless Distribution System).

WLAN controller. Per agevolare l’installazione e la configurazione di reti wireless di medio/grandi dimensioni sono stati realizzati apparati denominati WLAN controller che consentono di centralizzare l’amministrazione degli AP, nonché di prendersi carico di funzioni legate alla sicurezza degli accessi, alla qualità del servizio ecc.

Gli AP controllati devono integrare un opportuno protocollo (come LWAPP, Lightweight Access Point Protocol o CAPWAP, Control and Provisioning of Wireless Access Point) che ne consenta la gestione centralizzata. Tramite i WLAN controller è inoltre possibile consentire un roaming efficiente, in grado di supportare un servizio di telefonia via Wi-Fi (VoWiFi).

WLAN controller. Per agevolare l’installazione e la configurazione di reti wireless di medio/grandi dimensioni sono stati realizzati apparati denominati WLAN controller che consentono di centralizzare l’amministrazione degli AP, nonché di prendersi carico di funzioni legate alla sicurezza degli accessi, alla qualità del servizio ecc. Gli AP controllati devono integrare un opportuno protocollo (come LWAPP, Lightweight Access Point Protocol o CAPWAP, Control and Provisioning of Wireless Access Point) che ne consenta la gestione centralizzata. Tramite i WLAN controller è inoltre possibile consentire un roaming efficiente, in grado di supportare un servizio di telefonia via Wi-Fi (VoWiFi).

Configurazione di una rete

SSID/ESSID. Con l’acronimo SSID/ESSID (Service Set Identifier / Extended Service Set Identifier si indica l’identificativo del Basic Service Set o dell’Extended Service Set che un Access Point o un insieme di Access Point supportano. In pratica l’SSID è una stringa alfanumerica che identifica l’insieme delle stazioni associate a un AP e che quindi possono comunicare in rete tramite esso. In ambiente Windows viene anche denominato nome di rete (wireless). Se vi sono più AP si può configurare su essi lo stesso SSID, che viene denominato ESSID. Poiché l’SSID deve essere noto alle stazioni client affinché esse possano richiedere l’associazione all’AP, vi sono due alternative:

- l’SSID può essere irradiato in broadcast dall’AP, il che lo rende noto a tutte le stazioni che sono nell’area da esso servita; ciò consente di semplificare la configurazioni dei client Wi-Fi ma riduce la sicurezza in quanto l’SSID viene portato a conoscenza anche di eventuali stazioni non autorizzate all’accesso;

- è possibile disabilitare l’irradiazione dell’SSID da parte dell’AP, nascondendo così il nome della rete wireless; in questo caso è però necessario configurare l’SSID sui client Wi-Fi.

Multiple SSID. Con la modalità Multiple SSID (detta anche Virtual SSID) è possibile creare Access Point virtuali indipendenti tra loro. Tali SSID virtuali condividono il canale radio utilizzato e quindi anche la banda disponibile. Tuttavia, per ognuno degli SSID virtuali è possibile stabilire uno schema di autenticazione e di encryption (WPA-PSK ,WEP ecc) indipendente.

Wi-Fi Guest. è una rete Wi-Fi dedicata esclusivamente agli ospiti e isolata dalla rete aziendale. è di natura meno sicura e spesso non richiede un'autenticazione avanzata. Normalmente questa separazione viene gestita tramite l'utilizzo dello standard 802.1Q per l'utilizzo di interfacce Trunk) e di router con ACL.

Canale radio da utilizzare. Nella scelta del canale radio si deve tenere conto di:

- presenza di altri Access Point; la presenza di altri Access Point può essere rilevata in vari modi, per esempio con pacchetti software installati su PC che rilevano la presenza di AP e ne indicano le caratteristiche (canale radio, livello di potenza ricevuto, SSID, ecc.). Se si rilevano altri Access Point è necessario scegliere un canale che minimizzi le interferenze reciproche; per non avere interferenze i canali radio di due Access Point adiacenti dovrebbero essere distanziati di almeno 5 canali; in una stessa area possono coesistere senza creare interferenze reciproche fino a un massimo di 3 Access Point che tipicamente impiegano i canali 1, 6, 11;

- livello di interferenza sul canale scelto; sono ulteriori fonti di interferenza gli apparati che operano nella banda ISM dei 2,4 GHz come i dispositivi bluetooth e i forni a microonde

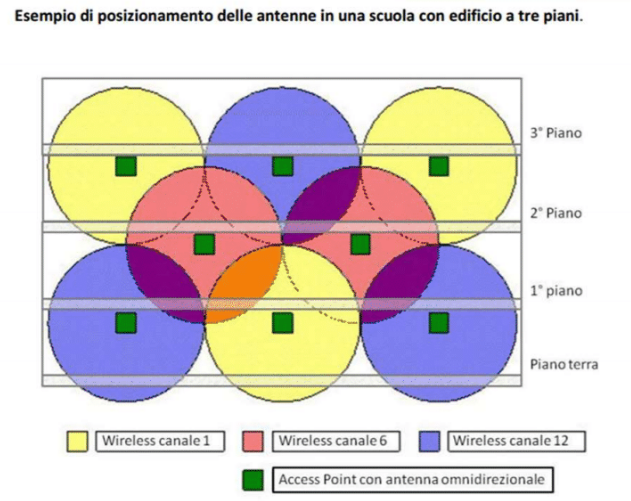

Numero di Access Point da utilizzare. Più client sono associati a uno stesso AP e minore è la velocità di trasmissione effettiva (throughput) offerta. Indicativamente un AP è in grado di supportare la comunicazione contemporanea di 20 ÷ 25 client, per garantire prestazioni accettabili, con una copertura radio dell’ordine dei 20 ÷ 50 m (a seconda dell’ambiente) mediante l’impiego di antenne omnidirezionali. Gli AP dovrebbero essere collocati ad una buona altezza dal suolo e il più possibile in visibilità con le antenne dei client. Se si desidera supportare il roaming è necessario utilizzare un WLAN controller che sia in grado di controllare il passaggio senza interruzioni della comunicazione da un AP a un altro. Ciò risulta indispensabile se si desidera utilizzare le connessioni Wi-Fi anche per offrire un servizio voce (VoWi-Fi).

Scalabilità. Per supportare un numero maggiore di client nello stesso luogo è possibile collocare un numero maggiore di AP operanti su canali che non si sovrappongono (es. 1, 6, 11). Nel caso si impieghino più di tre AP, la loro potenza di uscita va regolata in modo da minimizzare le interferenze tra AP che operano sullo stesso canale radio, in relazione alla distanza tra essi. È possibile avere AP ridondanti in modo da sopperire a eventuali guasti. In alcuni casi può essere utile impiegare antenne direttive invece di antenne omnidirezionali, puntando le antenne in direzioni che non determinano interferenze. Inoltre la copertura radio varia con il bit rate per cui operando a velocità inferiori si ottengono coperture radio più ampie; è possibile configurare gli AP in modo da massimizzare la copertura radio (best range) oppure la velocità di trasmissione (best throughput), fig. 52.21.

Valutazione dell’ambiente. È utile effettuare una ricognizione (site survey) dell’ambiente in cui si devono installare gli AP per tenere conto di ostacoli, superfici metalliche schermanti o riflettenti i segnali radio, possibili fonti di interferenza, ecc. Possibili fonti di interferenza sono: apparati bluetooth operanti nella stessa area; forni a microonde posizionati vicino agli AP, apparati medicali, motori elettrici, ecc. Verificare la presenza di altri AP già operativi e i canali radio da essi usati. Sulla base di questi assegnare i canali radio agli AP curando che vi sia una spaziatura di cinque canali tra AP con copertura radio che si sovrappone.

Sicurezza degli accessi Wi-Fi

Essendo l’ambiente radio aperto, è possibile per chiunque sia nella zona di copertura radio Wi-Fi captare i segnali trasmessi. Vi sono quindi diversi aspetti legati alla sicurezza.

Autenticazione. È la procedura con la quale si verifica se una stazione che tenta l’accesso alla rete è autorizzata a farlo.

Crittografia. È la procedura con la quale si rendono indecifrabili le informazioni trasmesse via radio, a meno che non si possieda una opportuna chiave di cifratura.

Filtraggio degli indirizzi MAC. È la procedura con la quale l’Access Point può consentire (allowed) o bloccare (blocked) l’accesso alla WLAN a client (stazioni) che abbiano un determinato indirizzo MAC (o indirizzo fisico). Non fornisce una protezione forte in quanto, specie nei sistemi Linux, se si conosce un indirizzo MAC valido è possibile configurarlo come indirizzo da utilizzare per una certa scheda Wi-Fi. L’IEEE 802.11 considera opzionali tali procedure al fine di ottenere un sistema plug and play che non necessita di configurazioni. In tab. 52.16 sono messi a confronto i diversi tipi di sicurezza wireless implementabili nei sistemi Wi-Fi.

Le tipologie di attacchi alle rete wireless si possono suddividere in:

- eavesdropping (intercettazione): con questo termine si indica la possibilità che entità non autorizzate riescano a intercettare e ascoltare in maniera fraudolenta i segnali radio scambiati tra una stazione wireless e un access point;

- accessi non autorizzati: un intruso si intromette illegalmente alla rete senza averne la autorizzazione e, una volta connesso, viola la riservatezza portando a termine degli attacchi alle risorse e alle applicazioni condivise dagli utenti della rete e immette traffico di rete non previsto;

- interferenze e jamming: tutte le apparecchiature in grado di emettere segnali a radiofrequenza entro la banda di funzionamento della rete rappresentano potenziali sorgenti di interferenza: se esiste al volontarietà di queste emissioni attaccanti e/o per disturbare la comunicazione radio si parla di jamming;

- danni materiali: posso essere fatti danni materiali allo scopo di creare malfunzionamenti o interruzioni dei servizi (Denial of Service DoS) danneggiando gli elementi che compongono la rete come gli access point, le antenne, i cavi dei ripetitori Wi-Fi; anche la natura può portare limitazioni o interruzioni dei servizi dato che le onde elettromagnetiche sono sensibili alle condizioni ambientali sfavorevoli come il vento, le pioggia, le neve e le temperature rigide molto fredde.

WEP è stato sviluppato per le reti wireless e approvato come standard di sicurezza Wi-Fi nel mese di settembre del 1999. La WEP aveva l'obiettivo di offrire lo stesso livello di sicurezza delle reti cablate, ma in effetti nel WEP sono presenti un certo numero di noti problemi di sicurezza, facile da craccare e difficile da configurare.

Nonostante tutto il lavoro svolto per migliorare il sistema WEP, rimane ancora una soluzione estremamente vulnerabile. I sistemi che si basano su questo protocollo dovrebbero essere aggiornati o sostituiti nel caso in cui l'aggiornamento della protezione non sia possibile. La WEP è stata ufficialmente abbandonata dall'alleanza Wi-Fi nel 2004.

WPA. Per tutto il tempo in cui lo standard di protezione wireless 802.11i era in fase di sviluppo, WPA è stato utilizzato come miglioramento temporaneo della protezione WEP. Un anno prima che WEP venisse ufficialmente abbandonata, WPA è stata formalmente adottata. Le più moderne applicazioni WPA utilizzano una chiave pre-scritta (PSK), più spesso denominata WPA Personal e il protocollo Temporal Key Integrity o TKIP (/tiːˈkɪp/) per la crittografia. WPA Enterprise utilizza un server di autenticazione per la generazione di chiavi e certificati. WPA è stato un miglioramento significativo rispetto alla WEP, ma poiché i componenti principali sono stati creati in modo da poter essere implementati tramite aggiornamenti firmware sui dispositivi WEP, essi si basavano ancora su elementi non sicurissimi. WPA, proprio come il WEP, dopo essere stato messo a punto attraverso pubbliche applicazioni si è rivelato piuttosto vulnerabile all'intrusione. Gli attacchi che rappresentavano la massima minaccia per il protocollo non erano tuttavia quelli diretti, ma quelli realizzati su Wi-Fi Protected Setup (WPS) - sistema ausiliario sviluppato per semplificare il collegamento dei dispositivi ai moderni access point.

WPA2. l protocollo basato sulla protezione wireless standard 802.11i è stato introdotto nel 2004. Il maggiore miglioramento di WPA2 rispetto a WPA è stato l'utilizzo della Advanced Encryption Standard (AES) per la crittografia. AES è approvato dal governo degli Stati Uniti per crittografare le informazioni classificate come segrete, quindi deve essere abbastanza buono per proteggere le reti domestiche. A questo punto la principale vulnerabilità per un sistema WPA2 è quando l'attaccante ha già accesso a una rete WiFi protetta e può accedere a determinate chiavi per eseguire un attacco ad altri dispositivi della rete. Questo vuol dire, i suggerimenti di sicurezza per le vulnerabilità note di WPA2 sono per la maggior parte significative per le reti aziendali e non per le reti domestiche. Purtroppo, la possibilità di attacchi tramite Wi-Fi Protected Setup (WPS), è ancora elevata nei punti di accesso WPA2, che è anche il problema con WPA. E anche se l'intrusione in una rete protetta WPA/WPA2 necessita dalle 2 alle 14 ore, è ancora un vero problema di sicurezza. WPS dovrebbe essere disabilitato e sarebbe bene se il firmware del punto di accesso potrebbe essere ripristinato a una distribuzione che non supporti WPS per escludere completamente questo vettore di attacco.

Il ricercatore di sicurezza Mathy Vanhoef dell’Università di Leuven (Lovanio, Belgio) ha scoperto gravi vulnerabilità nel protocollo WPA2 (Wi-Fi Protected Access 2) che protegge i dati scambiati in una rete wireless.Un attaccante che si trovi nel raggio di azione del dispositivo Wi-Fi della vittima e che sia in grado di intercettare il traffico effettuando un man-in-the-middle (MitM), può sfruttare queste falle mediante un tipo di attacco denominato dal ricercatore KRACK (Key Reinstallation Attack).